Alors que notre monde devient de plus en plus connecté, le besoin de sécurité et de confidentialité n'a jamais été aussi important. Bien que beaucoup d'entre nous soient conscients des piratages de nos données numériques, le problème devient vraiment personnel lorsque ces piratages commencent à affecter le bien-être physique de nos familles. Les piratages choquants de Ring et Nest, ainsi que la récente fuite de données de Wyze, ont secoué l'industrie de l'IoT grand public, comme résumé par un article cinglant du Washington Post :

« Les logiciels conçus pour aider les gens à pénétrer dans des sites web et des appareils sont devenus si faciles à utiliser que c'est pratiquement un jeu d'enfant, et de nombreuses entreprises, y compris Nest, ont effectivement choisi de laisser passer certains hackers. »

Ces attaques qui ont exposé d'innombrables appareils et données d'utilisateurs aux hackers sont le résultat direct d'un manque d'accent suffisant sur la sécurité et la confidentialité. En revanche, IoTeX croit en la priorité donnée à la sécurité et à la confidentialité avant tout — nous avons construit Ucam pour prévenir ce type d'attaques et donner aux utilisateurs un contrôle total sur leurs données, leur identité et leur vie privée.

Dans ce blog, nous expliquons comment la mauvaise gestion des données utilisateurs par Wyze a conduit à une fuite massive de données et comment les piratages des caméras Ring et Nest ont eu lieu, ainsi que comment Ucam par IoTeX utilise la technologie blockchain pour fournir la confidentialité et la sécurité qui répondent directement à ces failles.

Comment se produisent les fuites massives de données

Une mauvaise gestion à grande échelle des données utilisateurs par Wyze, une marque populaire de caméras de sécurité domestique, a exposé des données sensibles et des informations de compte de 2,4 millions d'utilisateurs en décembre 2019. Des recherches ultérieures indiquent que l'erreur est due à une négligence d'employé, où un administrateur Cloud n'a pas sécurisé les données utilisateurs après leur transfert vers un serveur de test afin de réaliser des tests comportementaux consommateurs.

La fuite de données de Wyze est un exemple parfait de la façon dont les objectifs commerciaux traditionnels sont directement en décalage avec les bénéfices pour les utilisateurs. Le transfert du serveur a été effectué pour augmenter la vitesse à laquelle les métriques commerciales (lire : données privées des utilisateurs) pouvaient être suivies et analysées. Pour être clair, la fuite n'a été possible que parce que Wyze possédait et détenait les données utilisateurs de manière centralisée au lieu que les données soient détenues (et autorisées avec permission) par les consommateurs. En fait, l'exposition de Wyze était bien pire qu'un piratage. La fuite de données résultait d'une porte ouverte dans les serveurs de Wyze, plutôt que d'un hacker ingénieux trouvant un moyen créatif d'entrer dans une base de données autrement sécurisée.

Wyze n'est sûrement pas la seule entreprise grand public à fonctionner de cette manière ; en fait, c'est la procédure standard. Heureusement, nous entrons dans une nouvelle ère où il est possible d'offrir aux consommateurs une confidentialité totale et une excellente expérience utilisateur. Chez IoTeX, nous ne collectons même pas les données utilisateurs en premier lieu, donc la catastrophe Wyze est architecturale impossible. C'est le cœur de la mission d'IoTeX — fournir des produits abordables, fonctionnels et centrés sur l'utilisateur au grand public, où les utilisateurs ont le contrôle total de leurs données.

Comment les caméras de sécurité Nest & Ring sont piratées

Les piratages au niveau des appareils ont récemment produit des titres incroyablement choquants mais compréhensibles. Ces types de piratages donnent aux hackers un accès complet à un appareil, leur permettant de faire tout ce que le propriétaire de l'appareil peut faire. Par exemple, les intrus derrière le célèbre piratage de Nest, cité par le Washington Post, ont diffusé des sons d'une vidéo pornographique dans la chambre d'une jeune fille via la caméra Nest de la famille. C'est effrayant ? Oui. Intrusif ? Bien sûr. Prévisible ? Absolument.

D'où viennent ces piratages ? Étonnamment, ce ne sont pas des piratages très sophistiqués, généralement issus de hackers utilisant soit des attaques par force brute soit obtenant des identifiants déjà compromis (c'est-à-dire nom d'utilisateur/mot de passe). Les attaques par force brute sont exactement ce que leur nom indique — les hackers écrivent des scripts pour deviner votre mot de passe (note : aujourd'hui, un mot de passe alphanumérique de 7 caractères peut être craqué en moins de 2 secondes). Une autre façon indirecte dont les mots de passe sont exposés est la pollinisation croisée des combinaisons nom d'utilisateur/mot de passe (c'est-à-dire votre « Identité Internet ») pour des sites web, applications et appareils — lorsqu'une source est compromise, les hackers achètent la base de données des identifiants sur le dark web et se connectent en masse à Nest, Ring et autres appareils IoT pour causer des dégâts aux personnes sans méfiance.

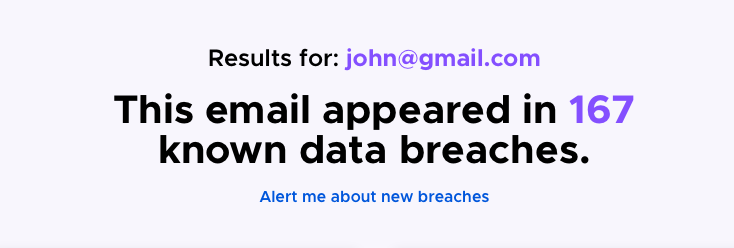

Presque tous les utilisateurs réguliers d'Internet ont eu au moins un de leurs mots de passe divulgué lors d'une fuite de données en ligne. Vérifiez si vous avez été victime d'une fuite de données en utilisant cet outil de Mozilla.

En réponse aux récents piratages de Nest, Google a esquivé ses responsabilités en blâmant les utilisateurs pour ne pas avoir utilisé des mots de passe uniques lors de la configuration de leurs appareils. Chez IoTeX, nous pensons que les entreprises valant des billions de dollars ne devraient pas blâmer les utilisateurs pour ne pas avoir correctement sécurisé leurs appareils — au contraire, des cadres appropriés de sécurité et de confidentialité devraient être intégrés aux appareils IoT dès leur sortie d'usine.

Comment Ucam utilise la blockchain pour fournir la sécurité et la confidentialité dont vous avez besoin

Au milieu des récents titres qui ont ébranlé la confiance des consommateurs dans les appareils IoT, en particulier les caméras de sécurité domestique, IoTeX est déterminé à introduire une toute nouvelle catégorie d'appareils « Powered by IoTeX » qui offrent une sécurité renforcée, sont construits selon une philosophie centrée sur l'utilisateur, et fournissent une pleine propriété et confidentialité des données aux consommateurs. Pour y parvenir, IoTeX a utilisé la blockchain dans la conception d'Ucam pour deux objectifs cruciaux :

- Identité et connexion sécurisées sur la blockchain, qui ne peuvent pas être piratées par force brute et sont séparées de l’« Identité Internet »

- Émission décentralisée des clés de chiffrement, pour garantir que seuls les utilisateurs ont accès à leurs données, identité et vie privée

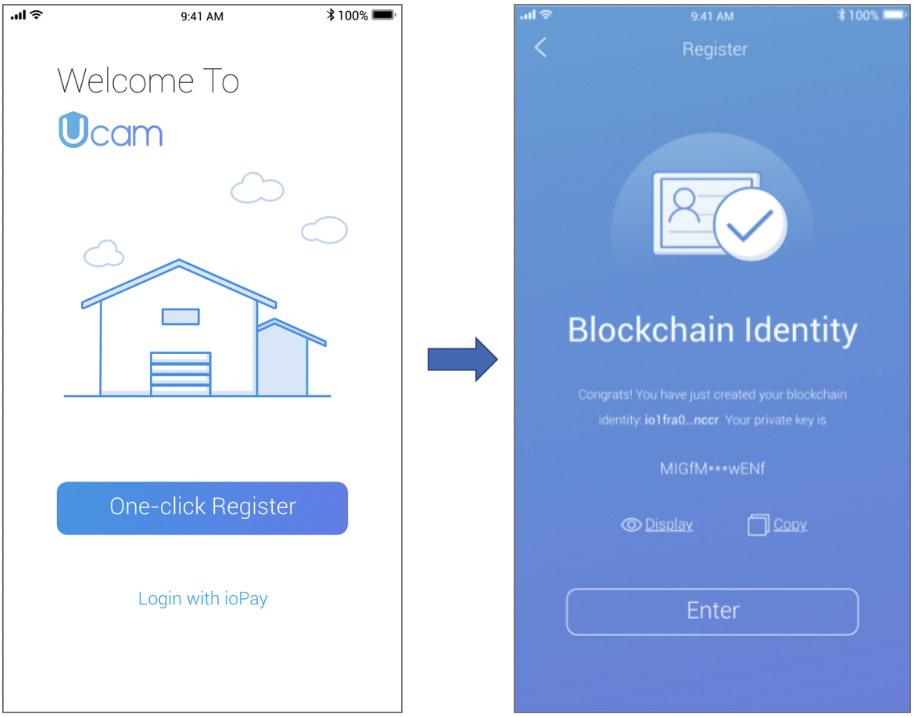

La première façon dont Ucam utilise la blockchain est pour une configuration en un clic afin de créer une identité blockchain IoTeX sécurisée (c’est-à-dire une paire de clés publique/privée) pour l'utilisateur. Contrairement aux connexions traditionnelles par application/appareil, les clés publiques/privées blockchain sont impossibles à pirater par force brute. De plus, cette paire de clés publique/privée est unique et distincte de toutes les autres combinaisons nom d'utilisateur/mot de passe (« Identité Internet ») utilisées pour se connecter aux sites web et applications. Cette application de l'identité basée sur la blockchain est une protection importante pour le consommateur, et atténuera grandement les principales sources de piratages au niveau des caméras de sécurité décrites dans la section précédente.

Note : la sécurité est un défi sans fin. À mesure que de nouvelles protections sont mises en place, les hackers créent toujours de nouvelles voies pour accéder à nos appareils et données. Nous recommandons vivement à notre communauté d'utiliser les meilleures pratiques pour prévenir les attaques émergentes par mot de passe, réseau et ingénierie sociale.

La deuxième façon dont Ucam utilise la blockchain est d'émettre des clés de chiffrement aux propriétaires d'Ucam de manière décentralisée. Aujourd'hui, ce sont les entreprises centralisées qui créent les clés de chiffrement, fournissant une copie à l'utilisateur et en gardant une pour elles-mêmes. La mauvaise gestion des données des utilisateurs sous la supervision des entreprises centralisées a laissé d'énormes quantités d'informations personnelles sensibles exposées sur le dark web. Il est temps d'adopter des appareils qui travaillent pour nous, pas pour les entreprises.

Avec Ucam, VOUS et seulement VOUS êtes le seul propriétaire de la clé de chiffrement et le seul à pouvoir accéder à vos données — ni IoTeX, ni Tenvis, ni les fournisseurs Cloud, ni personne ! L'émission décentralisée des clés de chiffrement par Ucam est couplée à d'autres innovations technologiques, telles que des capacités intégrées de calcul en périphérie, pour offrir aux utilisateurs une confidentialité totale des données et des fonctionnalités complètes.

Contrairement aux autres caméras basées sur le Cloud, tout le traitement (par exemple, chiffrement, détection de mouvement, audio bidirectionnel) est effectué « en périphérie ». Cela élimine le besoin d'utiliser un Cloud centralisé pour stocker/calculer les données — tous les calculs critiques sont effectués directement sur l'appareil Ucam ou le téléphone mobile de l'utilisateur. En conséquence, tomber victime de fuites massives de données dues à la négligence des entreprises est simplement impossible. Avec Ucam, vous avez un contrôle total sur vos données, votre identité et votre vie privée.

Pour plus de détails sur Ucam, veuillez visiter https://iotex.io/ucam.

À propos d'IoTeX

Fondé en tant que plateforme open source en 2017, IoTeX construit l'Internet des choses de confiance, où tous les « choses » physiques et virtuelles — humains, machines, entreprises et DApps — peuvent échanger des informations et de la valeur à l'échelle mondiale.

Soutenu par une équipe mondiale de plus de 30 chercheurs et ingénieurs de premier plan, IoTeX combine blockchain, matériel sécurisé et identité décentralisée pour permettre des réseaux IoT intelligents et des économies de machines. En servant de tissu de confiance décentralisé pour l'IoT, IoTeX habilitera le futur monde décentralisé en « connectant le monde physique, bloc par bloc ».

Page d'accueil | Twitter | Telegram ANN | Groupe Telegram

Youtube | Medium | Reddit | Rejoignez-nous