私たちの世界がよりつながるにつれて、セキュリティとプライバシーの必要性はかつてないほど高まっています。多くの人がデジタルデータのハッキングを意識していますが、家族の身体的な安全に影響を及ぼすハッキングが起きると、その問題はより深刻になります。RingやNestの衝撃的なハッキング、そして最近のWyzeのデータ漏洩は、消費者向けIoT業界に大きな衝撃を与えました。Washington Postの辛辣な記事がその状況を端的に表しています:

「ウェブサイトやデバイスへの侵入を助けるために設計されたソフトウェアは非常に使いやすくなり、ほとんど子供の遊びのようなものです。Nestを含む多くの企業は、いくつかのハッカーが抜け穴を通り抜けることを事実上許しています。」

これらの攻撃は、無数のユーザーデバイスとデータをハッカーにさらす結果となり、セキュリティとプライバシーへの不十分な配慮が直接の原因です。これに対し、IoTeXはセキュリティとプライバシーを最優先に考えています。Ucamはこれらの攻撃を防ぎ、ユーザーが自分のデータ、アイデンティティ、プライバシーを完全にコントロールできるよう設計されています。

本ブログでは、Wyzeのユーザーデータの不適切な取り扱いによる大規模なデータ漏洩の経緯、RingやNestカメラのハッキング事例、そしてIoTeXのUcamがブロックチェーン技術を活用してこれらの問題に直接対応するプライバシーとセキュリティを提供する方法を紹介します。

大規模なデータ漏洩が起こる仕組み

人気のホームセキュリティカメラブランドWyzeによるユーザーデータの大規模な管理ミスにより、2019年12月に240万人のユーザーの機密データとアカウント情報が漏洩しました。調査によると、このミスは従業員の過失によるもので、クラウド管理者が消費者行動テストのためにデータをテストサーバーに移した後、データを保護しなかったことが原因です。

Wyzeのデータ漏洩は、従来のビジネス目標がユーザーの利益と直接的にずれている典型例です。サーバー移転はビジネスメトリクス(すなわちプライベートなユーザーデータ)を迅速に追跡・分析するために行われました。つまり、漏洩はWyzeがユーザーデータを中央集権的に所有・管理していたために起きたものであり、データが消費者に所有権(かつ許可に基づく権限)を持たれていれば起こり得なかった問題です。実際、Wyzeの漏洩はハッキングよりも悪質で、サーバーの扉が開いていたことによるものでした。

Wyzeだけがこのような運用をしているわけではなく、これは標準的な手法です。しかし、私たちは消費者に完全なプライバシーと優れたユーザー体験を提供できる新時代に入っています。IoTeXではそもそもユーザーデータを収集しないため、Wyzeのような災害は構造的に不可能です。これがIoTeXの使命の核心であり、ユーザーが自分のデータを完全にコントロールできる、手頃で機能的かつユーザー中心の製品を大衆市場に提供することです。

NestとRingのセキュリティカメラがハッキングされる仕組み

デバイスレベルのハッキングは最近非常に衝撃的で身近なニュースとなっています。これらのハッキングはハッカーにデバイスへの完全なアクセス権を与え、デバイス所有者と同じことができるようにします。例えば、Washington Postが報じた悪名高いNestのハッキングでは、若い少女の部屋にポルノ動画の音声を流すという事件が起きました。不気味?はい。侵害的?もちろんです。防げた?間違いなく。

これらのハッキングはどのように始まるのでしょうか?意外にも高度な技術ではなく、主にブルートフォース攻撃や過去に漏洩したログイン情報(ユーザー名/パスワード)を利用しています。ブルートフォース攻撃とは、ハッカーがスクリプトを使ってパスワードを推測する攻撃で、7桁の英数字パスワードなら2秒未満で破られることもあります。また、パスワードが漏洩するもう一つの方法は、複数のウェブサイトやアプリで同じユーザー名/パスワードを使い回すことで、1つの漏洩情報がダークウェブで売買され、NestやRingなどのIoTデバイスに大量ログインされることです。

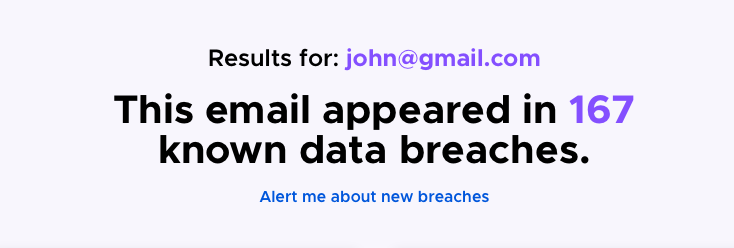

ほぼすべてのインターネットユーザーは、少なくとも一度はオンラインのデータ漏洩でパスワードが漏れています。自身のメールアドレスが被害に遭っているかは、Mozillaのツールで確認できます。

最近のNestのハッキングに対し、Googleはユーザーがデバイス設定時にユニークなパスワードを使わなかったことを責任転嫁しました。しかし、IoTeXは、数兆ドル規模の企業がユーザーのセキュリティ失敗を責めるべきではなく、適切なセキュリティとプライバシーフレームワークがIoTデバイスに最初から組み込まれるべきだと考えています。

Ucamがブロックチェーンを活用して必要なセキュリティとプライバシーを提供する方法

消費者のIoTデバイス、特にホームセキュリティカメラへの信頼を損なう最近の報道を受け、IoTeXは「Powered by IoTeX」の新しいクラスのデバイスを導入することを決意しました。これらのデバイスは強化されたセキュリティを備え、ユーザー中心の哲学に基づき、完全な消費者データ所有権とプライバシーを提供します。そのために、IoTeXはUcamの設計においてブロックチェーンを2つの重要な目的で活用しています:

- 安全なブロックチェーンIDとログイン、ブルートフォース攻撃が不可能で「インターネットアイデンティティ」とは別物

- 暗号鍵の分散発行、ユーザーだけが自分のデータ、アイデンティティ、プライバシーにアクセス可能

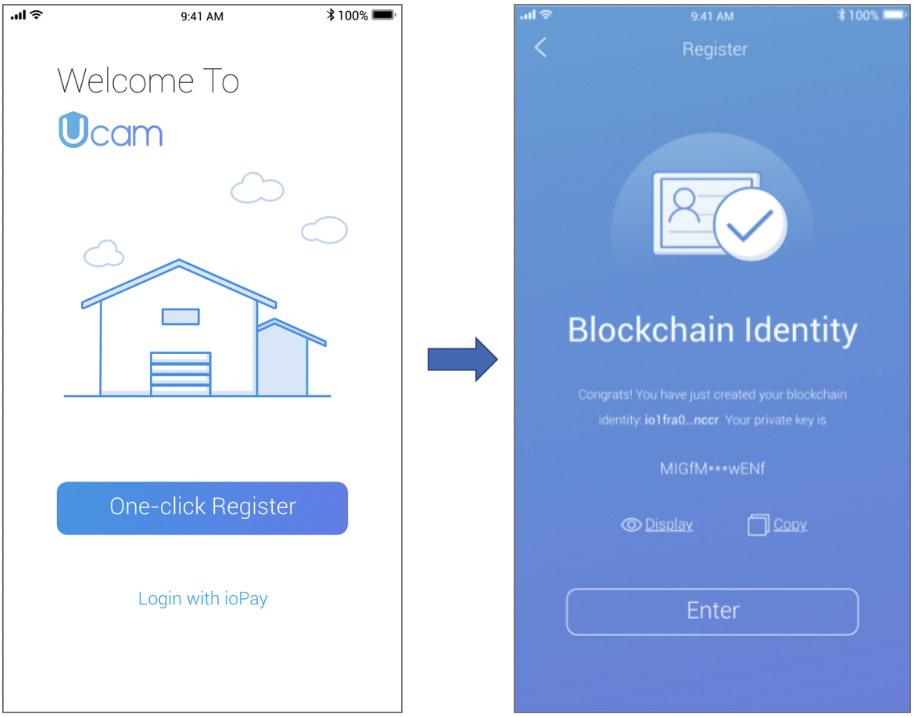

Ucamがブロックチェーンを使う最初の方法は、ワンクリックで安全なIoTeXブロックチェーンID(公開鍵/秘密鍵ペア)を作成することです。従来のアプリやデバイスのログインとは異なり、ブロックチェーンの公開鍵/秘密鍵はブルートフォース攻撃が不可能です。さらに、この鍵ペアは他のすべてのユーザー名/パスワード(「インターネットアイデンティティ」)とは異なります。このブロックチェーンベースのIDの応用は重要な消費者保護であり、前述のデバイスレベルのセキュリティカメラハッキングの最大の原因を大幅に軽減します。

注:セキュリティは終わりのない挑戦です。新たなセキュリティ対策が導入される一方で、ハッカーは常に新しい攻撃経路を模索しています。私たちはコミュニティにベストプラクティスの活用を強く推奨します。

Ucamがブロックチェーンを使う2つ目の方法は、暗号鍵を分散的にUcam所有者に発行することです。現在、中央集権的な企業が暗号鍵を作成し、ユーザーに1つのコピーを渡し、自身もコピーを保持しています。中央集権的企業の管理ミスにより、大量の個人情報がダークウェブに流出しています。私たちは、企業のためではなく、私たちのために機能するデバイスを採用すべき時代に来ています。

Ucamでは、あなたとあなただけが暗号鍵の唯一の所有者であり、データにアクセスできる唯一の存在です。IoTeXでもTenvisでもクラウドプロバイダーでも誰でもありません!Ucamの暗号鍵の分散発行は、エッジコンピューティング機能などの他の技術革新と組み合わされ、ユーザーに完全なデータプライバシーと包括的な機能を提供します。

他のクラウドベースのカメラとは異なり、すべての処理(暗号化、動体検知、双方向音声など)は「エッジ」で行われます。これにより、データの保存や計算のために中央集権的なクラウドを使う必要がなくなり、企業の過失による大規模なデータ漏洩の被害に遭うことは不可能です。Ucamでは、あなたが自分のデータ、アイデンティティ、プライバシーを完全にコントロールできます。

Ucamの詳細については、https://iotex.io/ucamをご覧ください。

IoTeXについて

2017年にオープンソースプラットフォームとして設立されたIoTeXは、信頼されたモノのインターネットを構築しています。ここでは、物理的および仮想的な「モノ」—人間、機械、企業、DApps—がグローバル規模で情報と価値を交換できます。

30名以上のトップ研究者とエンジニアからなるグローバルチームに支えられ、IoTeXはブロックチェーン、セキュアハードウェア、分散型IDを組み合わせて、インテリジェントなIoTネットワークと機械経済を実現します。IoTの分散型信頼基盤として機能することで、IoTeXは「物理世界をブロックごとに接続する」未来の分散型世界を支えます。